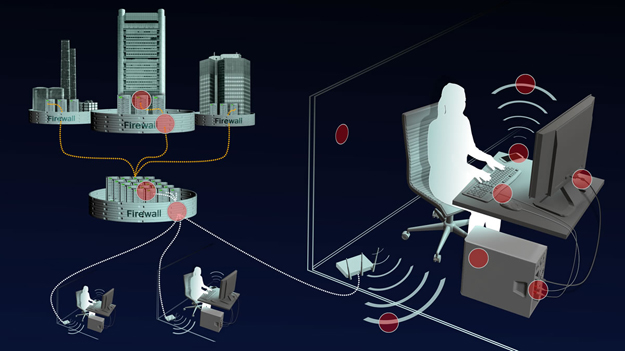

Редакція німецького тижневика Der Spiegel присвятила свою недавню публікацію каталогом технічних засобів АНБ внутрішнього користування, таким як, наприклад, шнур, що дозволяє «персоналу TAO бачити, що висвічується на цільовому моніторі»; коштує це пристрій 30 доларів (22 євро). «Активна базова станція GSM», мімікрують під вишку-ретранслятор мобільного зв’язку, і таким чином здійснює моніторинг дзвінків; доступна за 40 тисяч доларів. Комп’ютерні девайси для прослуховування, схожі на звичайні USB-флеш-накопичувачі, здатні, проте, передавати і отримувати дані, які не можуть виявити пристрої радіозв’язку; упаковка таких гаджетів у кількості 50 штук коштує понад мільйон доларів.

Такого роду технологічні розробки є не тільки в арсеналі розвідувальних агентств; відомо, що зазначений флеш-накопичувач, витерпить певні модифікації, використовувався в цілях контрабанди наркотиків в бельгійському порту Антверпен.

Але арсенал техзасобів АНБ застосовується не тільки для пошуку терористів. Базові станції GSM застосовувалися для прослуховування телефонних дзвінків канцлера Німеччини Ангели Меркель. За допомогою радарних систем, відомих як DROPMIRE, здійснювався шпигунство відносно представників ЄС у Вашингтоні. А різновид апаратного забезпечення, так звані «імпланти», виявлені в каталозі АНБ, застосовувалася для читання зашифрованих факсових повідомлень.

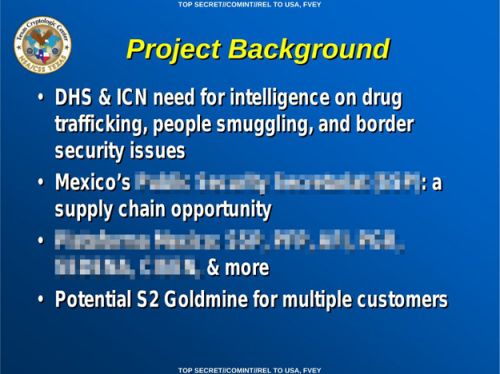

Вірусні програми Агентства національної безпеки США використовувалося і щодо міжнародних телекомунікаційних компаній, таких як Belgacom (частково належить бельгійському уряду) і MACH. Один із внутрішніх документів АНБ, датований 2004 роком, описує роботу шпигунської програми VALIDATOR. У тексті документа, зокрема, повідомляється, що розробка надає «унікальний обхідний шлях доступу до персональних комп’ютерів в інтересах національної безпеки, включаючи, але й не обмежуючись контртерористичними цілями».

«Імпланти», як називають їх співробітники АНБ, призначені для комп’ютерів, серверів, роутерів і апаратних брандмауерів. Існує спеціальне обладнання для таємного перегляду практично все, що бачить об’єкт на моніторі свого комп’ютера. Інші прослуховуючі пристрої можуть здійснювати спостереження, не посилаючи радіосигналу, який можна було б виявити.

Шпигунське ПЗ для мобільних телефонів присутнє в каталозі АНБ ще в 2008 році. Тоді в розробці була ще й троянська програма, покликана встановити повний контроль над iPhone, які на той час були ще в новинку.

Цей каталог трохи застарів. Багато чого з програмного забезпечення створювалося в 2008 році, деякі програми підходять для серверних систем або моделей мобільних телефонів, вже знятих з виробництва. І, ймовірно, що матеріали, якими розташовує Spiegel, — лише деяка частина того, що є у АНБ.

Припущення, що хакери підрозділи ANT постійно покращують наявні засоби, що не здаються безпідставними, так як в каталозі неодноразово згадується про інших системах, поява яких очікується в майбутньому.

АНБ також використовує продукцію відомих американських виробників, що випускають роутери, апаратні файрволи для мобільних та інтернет-операторів. Співробітники АНБ розробляє віруси та обладнання для використання на комп’ютерах виробництва Cisco, Dell, Juniper, Hewlett-Packard і китайської компанії Huawei. Але надавали ці компанії підтримку АНБ, а одно, чи знають їхні представники про шпигунські рішеннях, що згадуються в каталозі АНБ, — цього журналістам Spiegel встановити не вдалося.

Розробники АНБ часто роблять спроби розміщення шкідливого коду в BIOS, програмному забезпеченні, що знаходиться безпосередньо в материнській пам’яті комп’ютера, — це перше, що включається при запуску ПК. Але навіть якщо знищити дані на жорсткому диску і встановити нову операційну систему, вірус АНБ залишиться, що, в свою чергу, дозволить надалі встановлювати нове шкідливе ПЗ.

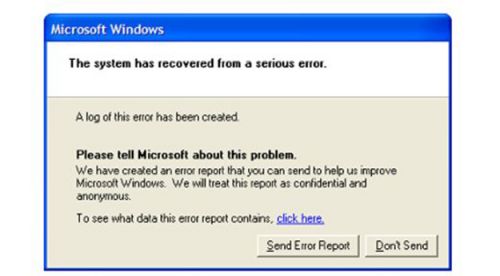

Співробітники TAO досить винахідливі у своїй шпигунській діяльності, про що можна зробити висновок хоча б тому, як використовуються повідомлення про помилки Microsoft Windows. Усім знайомі вікна, що з’являються на екрані монітора щоразу, коли виникають системні помилки. У тексті повідомлення користувачам пропонується на умовах «анонімності та конфіденційності» відправити співробітникам Microsoft звіт про помилку.

Для фахівців TAO ці звіти або були, або ж залишаються потенційним джерелом інформації. Коли співробітники TAO вибирають комп’ютер якого-небудь жителя планети в якості мішені і вводять його унікальні ідентифікатори (IP-адреса, наприклад) в базу даних, — агенти розвідслужб отримують автоматичне повідомлення про те, що користувачеві запропоновано відправити звіт про проблему з комп’ютером.

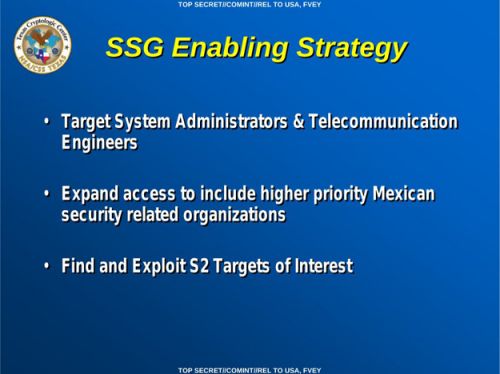

На питання Spiegel офіційні особи АНБ заявили наступне: «Tailored Access Operations — це унікальний актив, що знаходиться на передовій лінії захисту американської нації та її союзників». У заяві також зазначалося, що робота TAO спрямована на використання комп’ютерів з метою збору розвідданих за кордоном.